第4章 個人情報のリスクと安全対策の考え方

さて、前章で、個人情報の洗い出しで認識した個人情報を個人情報一覧表に台帳登録し、登録した個人情報の取り扱い業務についてワークフローを作成しリスクポイントを洗い出す。さらに、洗い出されたリスクに対する安全対策を立案しリスク分析・対応表にまとめる。その中で、会社の現状では十分な安全対策が実施できないリスクを残存リスクとして認識する、という一連の流れを紹介しました。本章では、リスク分析とリスク対策を中心に、詳しく解説します。

1 リスク分析

個人情報の取り扱いの各局面で、どのようなリスクがあるかを分析するためには、まず、個人情報の取り扱いにともなう一般的なリスクについて、ガイドラインなどを利用して認識しておく必要があります。いうまでもなく、言葉の雰囲気やなりゆきで個人情報のリスクを捉えてしまうと、重大なリスクを見落としたり、あるいは逆に、どうでもいいことを重大に考えて、余計なコストを抱え込むことになるからです。

(1)個人情報の取り扱いリスクとは

Pマークでは、個人情報の取り扱いリスクとして、以下の四つの分野を挙げています。

①漏えい、滅失、き損

漏えいとは個人情報が外部に流出すること、滅失とは個人情報の内容が失われること、き損とは個人情報の内容の意図しない変更だけでなく、例えば暗号化された個人情報について、暗号鍵が失われたため複合できなくなった場合など

②法令や国が定める指針その他規範に対する違反

- ・個人情報保護法

- ・所在地方自治体の個人情報保護条例

- ・個人情報保護に関する法律についての経済産業分野を対象とするガイドライン

- ・雇用管理に関する個人情報の適正な取扱いを確保するために事業者が講ずべき措置に関する指針

- ・業界団体のガイドライン

いわゆるコンプライアンス違反をいいます。

etc…

③想定される経済的な不利益及び社会的信用の失墜

損害賠償、巨額な事後処理費用、顧客の流出、企業イメージ、信用の失墜

④本人への影響

- ・人権侵害

- ・保険契約上の不利益

- ・顧客情報の滅失やき損により必要なサービスが受けられなくなることや顧客情報が流出したくさんの事業者からDMや電話がかかってくることなど

etc…

また、これらのリスクとあわせて、目的外利用を行わないための対策を立てることも求めていることから、目的外利用についても、個人情報の取扱上のリスクとして理解する必要があります。

⑤目的外利用

- ・本人の受忍の程度を超えた利用

- 郵便物の送付⇒営業訪問

- 想定外のDM送付による個人の嗜好等の暴露

- ・本人からの抗議やネガティブな噂による企業イメージダウン

- ・本人からの削除等の要求や損害賠償

etc…

これらのリスクは、社内外の者による不正や取扱ミス、偶発的な事故や自然災害などにより顕在化し、実際にお客様や関係者、私たち自身に対する損害を及ぼすことになります。

Pマークでは、こうした損害に対し、安全管理措置により未然に発生を防ぐ体制づくりと、実際に事件・事故が発生した場合の具体的な危機管理体制・マニュアルの整備、さらに、これは取り扱い企業ごとの判断にはなりますが、保険等による損害の軽減化など、リスク管理・危機管理体制の構築が求められています。

実際に個人情報の大量流出が起こった事案では、損害賠償にはいたらない場合であっても、事後対応に数億の経費と顧客の流出といった事態もおこっています。

また、基本的に、御社が取り扱う個人情報は御社のお得意様であることが多く、さらに、上得意であればあるほど、密度の濃い個人情報を有している可能性が高いことから、個人情報の流出事故が企業にとって致命的なダメージとなることもありえます。

(2)残存リスクとは

残存リスクというのは聴きなれない言葉ですが、簡単にいうと、洗い出したリスクの中で、リスクの程度や安全対策に必要なコストを考えると会社の現状ではどうしてもカバーしきれないリスク、と考えていいでしょう。こうしたリスクは、リスク分析・対応表に「残存リスク」として認識(明記)します。

では、残存リスクとして認識したからといって何もしなくてもいいのでしょうか。

残存リスクの中には、顕在化(実際に起こること)することで、大規模な個人情報の流出・漏洩を起こすものもあります。なので、こうしたリスクを顕在化させない仕組みと取り組みが必要です。具体的には、残存リスクに対して顕在化の兆候を捉えるためのチェックポイントの設定と、日々の業務の中でのチェック体制整備、そして確実な実施が必要です。

(3)リスク分析の方法

個人情報の取り扱いリスク分析の代表的な手法としては以下の三つがあります。

①ベースラインアプローチ

- たとえば、経産省のガイドラインやJIPDECのPマークガイドラインなどで一覧化されているリスクと安全対策の中から、会社にとって最も発生するリスクが高いものと、それに対応する安全対策で、会社の現状で取りうる安全対策を選択していくものです。

長所としては、アラカルト方式なので、簡単にリスク分析と安全対策が設定できるということ。逆に短所としては、いってみれば定食屋さんでメニューを選ぶようなものなので、健康状態やダイエットの有無など、必要なチューニングがしにくいことなどがあります。

②非形式的(非公式)アプローチ

- それぞれの部門の担当者の経験と知識に基づいてリスクを洗い出す方法です。

長所としては、会社の業務にマッチしたリスクを洗い出すことができるということ。短所としては、担当者の知識や経験に左右されるので、触れ幅が大きく、重大なリスクが見逃される可能性があります。

③詳細アプローチ

- 個人情報の取り扱いの流れをワークフローにまとめ、取り扱いの各局面で起こりうるリスク(脅威)を洗い出し、そのリスクが顕在化したときに受けるダメージ(影響度)と、リスクの起こり易さ(脆弱性)をそれぞれ数値化し、マトリックスや乗算により、リスク評価を行う手法。ISMSなどで使われており認知度が高い。

長所としては、リスクの洗い出しが網羅的にできることと、自社のワークフローがどのような脆弱性を抱えているかを具体的に認識できることがあります。

一方で、短所としては、担当者が業務の流れに精通している必要性があるということと、一から始めるとなると作業量が膨大になり担当者の負担が極めて大きいということがありますが、これらは業界に特化したテンプレートを活用することで、大幅に軽減することができます。

さらに、最も大きな短所として、個人情報の情報資産としての評価が非常に難しいことがあげられます。

④組み合わせアプローチ

- ベースラインアプローチと詳細アプローチを組み合わせて、両者の長所を活用するとともに短所を打ち消す方法。

業界や自社に特有の個人情報の取り扱いに対して、詳細アプローチによりリスク分析を行うと共に、施設管理やコンピュータ、ネットワークの管理など一般的なリスクについてはベースラインアプローチを利用する手法です。さらに、詳細アプローチの部分にテンプレートを活用することで、作業量の大幅な軽減を実現することが可能です。

ところで、詳細アプローチを紹介するときに、個人情報の情報資産としての評価が非常に難しいとお話しましたが、これはどういうことでしょうか。

個人情報のリスク評価が難しい要因として、個人情報が流出した場合の「本人への影響」があります。

例えば、センシティブ情報など他人に知られたくない情報が万が一流出した場合のリスク評価や、他人にとってはどうでもいい情報であっても、本人にとっては他人に知られると耐え難い苦痛を受けるといった情報のリスク評価など、本質的に定量化が極めて難しいこと。さらに、インターネット上に個人情報が流出した場合など、回収不可能なダメージが生じることなど、「リスク評価=脅威×脆弱性×影響度」での定量化は不可能といっていいでしょう。

では、個人情報のリスクはどう評価すればいいのでしょうか。残念ながら決まった答えはありません。ただ、情報の性質上、脆弱性や脅威の評価は低くても、万が一流出した場合の自社や本人、社会へのダメージの大きさなどの影響度に重点を置いて評価し対策を立てていくことが現実的でしょう。

2 人権保障にかかわる安全対策

ここでは、個人情報の安全対策について、人権保障の点から見ていきます。

(1)個人情報の人権保障

Pマークでは、OECD8原則(プライバシー保護と個人データの国際流通についての勧告)に基づいて、個人情報を本人の同意の下、利用目的を明確にしてその範囲内で取得・利用することや、自己について企業がどのような情報を持っているかを本人が知りうる状態に置き、訂正や修正、削除などを求める権利を確保することで、個人情報を保護しています。

それらの権利は、以下の項目で具体的に保障されており、PMSを構築する際は、個々の項目について具体的な手続きを整備し、周知することが求められます。

※OECD8原則は、1980年にOECD(経済協力開発機構)の理事会で採択された「プライバシー保護と個人

データの国際流通についての勧告」の中に記述されている8つの原則。

国際的な情報化が進む中で、各国の法制度に差があると各国間の情報の流通に支障をきたしてしまう。また、IT社会の進展に伴い、個人情報やプライバシーの保護に関する社会的要請が強まり、それに対して新たな法整備をする際の国際的なガイドラインとしてこれらの原則が提唱された。

①収集制限の原則(Collection Limitation Principle)

個人データは、適法・公正な手段により、かつ情報主体に通知または同意を得て収集されるべきである。

②データ内容の原則(Data Quality Principle)

収集するデータは、利用目的に沿ったもので、かつ、正確・完全・最新であるべきである。

③目的明確化の原則(Purpose Specification Principle)

収集目的を明確にし、データ利用は収集目的に合致するべきである。

④利用制限の原則(Use Limitation Principle)

データ主体の同意がある場合や法律の規定による場合を除いて、収集したデータを目的以外に利用してはならない。

⑤安全保護の原則(Security Safeguard Principle)

合理的安全保護措置により、紛失・破壊・使用・修正・開示等から保護すべきである。

⑥公開の原則(Openness Principle)

データ収集の実施方針等を公開し、データの存在、利用目的、管理者等を明示するべきである。

⑦個人参加の原則(Individual Participation Principle)

データ主体に対して、自己に関するデータの所在及び内容を確認させ、または異議申立を保証するべきである。

⑧責任の原則(Accountability Principle)

データの管理者は諸原則実施の責任を有する。

(2)個人情報保護方針

Pマークでは、PMSの最上位文書である個人情報保護方針において、企業の個人情報の取扱に関する基本原則を公表することを求めています。

個人情報保護方針に記載すべき事項でOECD8原則の人権保護に関わる項目は、

- ①適法・公正な取得と目的外利用の禁止

- ⅰ)適切な個人情報の取得、利用及び提供に関すること

ⅱ)利用目的の達成の範囲を超えた取扱を行わないこと - ②データの存在、利用目的、管理者等の明示

- ⅰ)個人情報保護方針の内容に関する問い合わせ先

ⅱ)代表者の氏名 - ③自己に関するデータの所在及び内容を確認と異議申し立ての権利保障宣言

- ⅰ)個人情報についての苦情及び相談への対応に関すること

などがあります。

(3)利用目的の公表、通知、同意

OECD8原則では、個人情報の取得について「情報主体に通知または同意を得て収集されるべきである」と定めています。

Pマークではこれについて、個人情報の取得方法により、公表あるいは通知で足りるケースと本人の同意を得なければならないケースに分けています。

ほとんどのケースで、本人の同意が必要となりますが、個人情報を受託した場合や、取得時に利用目的が明らかな場合などは、通知または公表によります。

「通知」とは、面談や電話、手紙やFAXなどで本人に直接知らせて「内容が本人に認識される合理的かつ適切な方法」とされています。さらに、「公表」とは、ホームページや店頭掲示のポスター、チラシなどの配布物を利用して、不特定多数の人びとに広く知らせることをいいます。

(4)手続きの整備

個人情報の取得について、直接書面で本人から取得するケースとそれ以外のケースに分けて、業務のそれぞれの現場で対応すべき事項を、手続きに使用する様式(伝票)や承認プロセスを含めて整備・周知します。

さらに、個人情報の利用に際しては、目的外利用でないことの確認プロセスや、目的外利用を行うための承認プロセス、本人から同意を得るための書面の整備などが必要です。

また、規格の各項目における適応除外(ただし書き)のケースについては、適応除外であることの確認・承認プロセスの整備などが求められます。

(5)整備すべき手続き項目とその内容

①個人情報の取得、利用、提供の手続き

- ⅰ)利用目的の特定

- 個人情報を取得するに当たっては、その利用目的をできる限り特定し、その目的の達成に必要な限度において行う。

※個人情報を受託する場合は委託元にその利用目的を確認するよう努める。 - ⅱ)個人情報の適正取得(適法、公正)

- 個人情報は適正に取得しなければならない。

※偽りその他不正の手段、優越的地位の乱用などによらない。

※個人情報を受託する場合は、委託元に適正取得を確認するよう努める。 - ⅲ)特定機微情報の取得、利用、または提供

- 特定機微情報については、書面による明示的な本人の同意がある場合か、法令に基づく場合などを除いて、取得、利用、または提供を行ってはならない。

- ⅳ)本人から直接書面によって取得する場合

- 定められた事項を、あらかじめ、書面によって本人に明示し本人の同意を得る。

- ⅴ)直接書面取得以外の場合

- あらかじめその利用目的を公表している場合を除き、速やかにその利用目的を、本人に通知し、又は公表する。

※ただし、取得の状況から見て、利用目的が明らかであると認められる場合は不要。

②個人情報の開示等(個人情報の本人の権利)の手続き

個人情報の本人からの開示請求等(利用目的の通知、開示、訂正、追加又は削除、利用の停止、提供の拒否)を求められた場合は、原則として速やかにこれに応じなければなりません。

- ⅰ)開示しなければならない個人情報(開示対象個人情報)

- 自社で取得したか、開示等を含めて委託されているある個人情報で、本人からの開示請求、内容の訂正、追加又は削除、利用の停止、消去、第三者への提供の停止の求めのすべてに応じることが出来る権限を有するもの。

- ・コンピュータ上でデータベース化されている個人情報

- ・体系的にファイリングされ、インデックス化されている個人情報

※ただし、開示対象個人情報であっても、以下の場合は除外 - ・開示請求について、業務の適正な実施に著しい支障を及ぼす恐れがある場合や本人や第三者の生命、身体、財産に危害が及ぶ恐れがある場合、請求に応えることで法令違反になる場合など。また訂正、追加又は削除については、利用目的の達成に必要な範囲を超える場合は除外

- ・利用又は提供の拒否権:業務の適正な実施に著しい支障を及ぼす恐れがある場合や本人や第三者の生命、身体、財産に危害が及ぶ恐れがある場合、請求に応えることで法令違反になる場合など

- ⅱ)開示しなくてもいい個人情報

- ・処理等を委託されている個人情報で、開示の権利が委託元にあるもの

- ・データベース化されていない個人情報(どこにあるのか容易には探せない)

- ・個人情報の存否が明からなることで、本人や第三者の生命、身体、財産に危害が及ぶ恐れがある場合など

3 資産保護の安全対策

Pマークで要求される個人情報の安全管理は、個人情報を「利用目的の達成に必要な範囲内」で、正確かつ最新の状態で管理することと、PMS体制を構築する際には、認識したリスクと連動して、対策の理由・目的・効果をよく検討した上での必要かつ適切な措置をとることが求められています。

ところで、「必要かつ適切」な措置とは、どう理解すればいいのでしょうか。

これについて、「3.2.3 リスクなどの認識、分析及び対策」の解説部分では、事業者がリスク対策を立案する際には、洗い出したリスクに対し、「その評価に相応した合理的な安全対策」を講じなければならないと述べており、「合理的な対策」については、「事業者の事業内容や規模に応じ、経済的に実行可能な最良の技術の適用に配慮すること」だと指摘しています。

さらに、全てのリスクをゼロにすることは不可能であり、現状でとりうる対策を講じた上で、対応できないリスクについては、「残存リスク」として認識し、管理することを求めています。

これらのリスクは、社内外の者による不正や取扱ミス、偶発的な事故や自然災害などにより顕在化し、実際にお客様や関係者、私たち自身に対する損害を及ぼすことになります。PMSではこうした損害に対し、安全管理措置により未然に発生を防ぐ体制作りと、実際に事件・事故が発生した場合の具体的な危機管理体制・マニュアルの整備、さらに、これは取り扱い企業ごとの判断にはなりますが、保険等による損害の軽減化など、リスク管理・危機管理体制の構築が求められています。

実際に個人情報の大量流出が起こった事案では、損害賠償にはいたらない場合であっても、事後対応に数億の経費と顧客の流出といった事態もおこっています。

また、基本的に、企業が取り扱う個人情報は、そのお得意様であることが多く、さらに、上得意であればあるほど、密度の濃い個人情報を有している可能性が高いことから、個人情報の流出事故は、場合によっては企業にとって致命的なダメージとなることもあります。

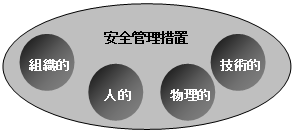

(1)個人情報の安全管理で必要な四つの仕組みづくり

安全対策は、事業内容や規模に応じ、経済的に実行可能な最良の技術を適用することが求められます。必要な安全対策は以下の四つの視点から構築して行きます。

※以下は、経産省ガイドラインより抜粋して転載

- ①組織的安全管理措置

- ・安全管理措置を講じるための組織体制の整備及び役割・責任の明確化

- ・安全管理措置を定める規程等の整備と規程等に従った運用

- ・個人情報の取扱状況を一覧できる手段の整備

- ・安全管理措置の評価、見直し及び改善

- ・事故又は違反への対処

- ②人的安全管理措置

- ・雇用契約時及び委託契約時における非開示契約の締結

- ・従業者に対する教育・訓練の実施

- ③物理的安全管理措置

- ・個人情報を加工、保管するセキュリティエリア及び機器の特定

- ・建物及びセキュリティエリア等、場所の特性に応じた合理的な入退出管理

- ・個人情報を保管する機器、媒体、個人情報を記載した出力紙等の盗難に対する十分な対策

- ・個人情報を加工・保管するセキュリティエリア及び機器の自然災害等からの物理的な保護(漏水、火災、停電、地震、ETC)

- ④技術的安全管理措置

- ・個人情報へのアクセスにおける制限と管理

- ・個人情報へのアクセスの記録(アクセスログの一定期間の保管)

- ・個人情報を取扱う情報システムに対する不正ソフトウェア対策(ウィルス対策ソフトの導入、セキュリティバッチの適用等)

- ・個人情報を取り扱うソフトウェアに対する脆弱性対策(脆弱性診断ツールの適用等)

- ・個人情報を取り扱う情報システムの異常監視

(2)作業の手順化

安全対策の立案とあわせて、リスクの洗い出しから安全対策の立案までの一連の流れを手順化します。

私たちが取り扱う個人情報や個人情報に対するリスクは、業務内容や技術の進歩、社会の流れなどの変化によって変動して行きます。

例えば、最近ではツイッターやFaceBookなどのソーシャル・ネットワーク・メディアの利用が爆発的に増えています。特にFace Bookは、いわば署名・記名型のメディアであり、発信者は必要に応じて、氏名や職業、連絡先などの個人情報を意識的・選択的に明らかにすることが求められています。今後、企業によるFaceBookの活用もどんどん進んで行くことが予想されることから、私たちは、私たち自身が(事業の一環として)Facebookに掲載する個人情報について合理的に管理することとあわせて、私たちのFaceBookにコメントを寄せてくれるユーザーの個人情報についても、大切に管理する取り組みが必要になっていきます。

このように、必要なときに、担当者が誰であっても同じように、リスクや安全対策を分析、立案できるように、手順を文書で明らかにしておきましょう。

|

| 個人情報適正管理規程(EM ? 07) |

3)安全管理で最も重要な従業員の監督

- 教育の規定

- 非開示契約(雇用終了後も一定期間有効)

- 罰則規定

従業員の監督は、個人情報保護の仕組みづくりの中で、最も重要な項目です。これまで発生した重大な個人情報の漏洩・流出事故は、ほとんどが、従業者の不注意や手順無視などが原因で起こっています。典型的なものとしては、多発化するwinnyなどファイル交換ソフトによる流出・漏洩事故があります。

これらの事故は、個人のパソコンでファイル交換ソフトを利用していて、さらに、禁止されているにも関わらず、個人のパソコンに業務で使う個人情報を大量に保管。そのパソコンがウィルスに汚染されていて知らない間に個人情報が流出したり、あるいは取扱ミスにより、個人情報が流出したなどのケースです。

こうしたことは、個人情報を個人のパソコンに保管しないことや、業務で使うパソコンには、ファイル交換ソフトをインストールしないなどの、ほとんど初心者レベルのルールさえ守っていれば、本来、起こりえない事故のはずです。しかし、それが容易におこってしまうことが、人の心の弱さといえるでしょう。

いくら高度な安全対策措置をとっていても、個人情報を取り扱う従業員が、自覚的にルールを守らなければ、なんにもなりません。そのためには、個人情報取扱に必要な教育・訓練とあわせて、以下の項目を規定し実施することが必要です。

- 従業者に対し必要かつ適切な監督を行う旨を規定し、実施する。

- 従業者との雇用契約または委託契約時に、個人情報の非開示契約を締結するように規定し、実施する。

- 非開示契約は、雇用契約終了後も一定期間有効であるよう規定すること。

- PMSに違反した場合の規定(罰則規定)が整備され、実施されていること。

- ※従業者に対して必要かつ適切な監督を行っていない事例(経産省ガイドラインより)

- ・従業者が、個人データの安全管理措置を定める規程等に従って業務を行っていることを、あらかじめ定めた間隔で定期的に確認せず、結果、個人データが漏えいした場合

- ・内部規程等に違反して個人データが入ったノート型パソコン又は可搬型外部記録媒体を繰り返し持ち出されていたにもかかわらず、その行為を放置した結果、紛失し、個人データが漏えいした場合

(4)委託先の監督

- 委託先の選定基準(自社と同等以上)

- 非開示契約(業務委託契約)

- 定期的な確認と必要に応じた指導

- 利用目的の範囲での委託

個人情報の処理等を外部に委託する場合は、十分な個人情報の保護水準を満たしている委託先である必要があります。委託の手順としては、

- 自社と同等以上の個人情報保護水準にあることを客観的に確認することができる選定基準を設定し、選定を行う。

- 個人情報の非開示条項を含んだ、業務委託契約を締結する。

- 業務委託契約書に盛り込まれた安全管理措置の遵守状況を定期的に確認する。

- 利用目的の達成に必要のない個人情報を提供しない。

なお、コピーやパソコン、サーバのメンテナンス等の委託先については、個人情報の取扱が伴わない場合でも、個人情報を取り扱うエリアに立ち入ったり、機器のメンテナンスを通して、個人情報にアクセスできることから、非開示契約の締結が必要です。

【参考】

個人情報のライフサイクルに基づく安善管理措置の例

※経産省ガイドラインより抜粋

【個人データの取扱いに関する規程等に記載することが望まれる事項の例】

以下、(1)取得・入力、(2)移送・送信、(3)利用・加工、(4)保管・バックアップ、(5)消去・廃棄という、個人データの取扱いの流れに従い、そのそれぞれにつき規程等に記載することが望まれる事項の例を列記する。

(1)取得・入力

(2)移送・送信

- ①作業責任者の明確化

- ・個人データを取得する際の作業責任者の明確化

- ・取得した個人データを情報システムに入力する際の、作業責任者の明確化(以下、併せて「取得・入力」という)。

- ②手続の明確化と手続に従った実施

- ・取得・入力する際の手続の明確化

- ・定められた手続による取得・入力の実施

- ・権限を与えられていない者が立ち入れない建物、部屋(以下「建物等」という。)での入力作業の実施

- ・個人データを入力できる端末の、業務上の必要性に基づく限定v

- ・個人データを入力できる端末に付与する機能の、業務上の必要性に基づく限定(例えば、個人データを入力できる端末では、 メモリ等の外部記録媒体を CD-R、USB接続できないようにする )。

- ③作業担当者の識別、認証、権限付与

- ・個人データを取得・入力できる作業担当者の、業務上の必要性に基づく限定

- ・IDとパスワードによる認証、生体認証等による作業担当者の識別

- ・作業担当者に付与する権限の限定

- ・個人データの取得・入力業務を行う作業担当者に付与した権限の記録

- ④作業担当者及びその権限の確認

- ・手続の明確化と手続に従った実施及び作業担当者の識別、認証、権限付与の実施状況の確認

- ・アクセスの記録、保管と、権限外作業の有無の確認

(3)利用・加工

- ①作業責任者の明確化

- ・個人データを移送・送信する際の作業責任者の明確化

- ②手続の明確化と手続に従った実施

- ・個人データを移送・送信する際の手続の明確化

- ・定められた手続による移送・送信の実施

- ・個人データを移送・送信する場合の個人データの暗号化等の秘匿化(例えば、公衆回線を利用して個人データを送信する場合)

- ・移送時におけるあて先確認と受領確認(例えば、配達記録郵便等の利用)

- ・FAX等におけるあて先番号確認と受領確認

- ・個人データを記した文書をFAX機等に放置することの禁止

- ・暗号鍵やパスワードの適切な管理

- ③作業担当者の識別、認証、権限付与

- ・個人データを移送・送信できる作業担当者の、業務上の必要性に基づく限定

- ・IDとパスワードによる認証、生体認証等による作業担当者の識別

- ・作業担当者に付与する権限の限定(例えば、個人データを、コンピュータネットワークを介して送信する場合、送信する者は個人データの内容を閲覧、変更する権限は必要ない )。

- ・個人データの移送・送信業務を行う作業担当者に付与した権限の記録

- ④作業担当者及びその権限の確認

- ・手続の明確化と手続に従った実施及び作業担当者の識別、認証、権限付与の実施状況の確認

- ・アクセスの記録、保管と、権限外作業の有無の確認

(4)保管・バックアップ

- ①作業責任者の明確化

- ・個人データを利用・加工する際の作業責任者の明確化

- ②手続の明確化と手続に従った実施

- ・個人データを利用・加工する際の手続の明確化

- ・定められた手続による利用・加工の実施

- ・権限を与えられていない者が立ち入れない建物等での利用・加工の実施

- ・個人データを利用・加工できる端末の、業務上の必要性に基づく限定

- ・個人データを利用・加工できる端末に付与する機能の、業務上の必要性に基づく限定(例えば、個人データを閲覧だけできる端末では、CD-R 、USBメモリ等の外部記録媒体を接続できないようにする )。

- ③作業担当者の識別、認証、権限付与

- ・個人データを利用・加工する作業担当者の、業務上の必要性に基づく限定

- ・IDとパスワードによる認証、生体認証等による作業担当者の識別

- ・作業担当者に付与する権限の限定(例えば、個人データを閲覧することのみが業務上必要とされる作業担当者に対し、個人データの複写、複製を行う権限は必要ない )。

- ・個人データを利用・加工する作業担当者に付与した権限(例えば、複写、複製、印刷、削除、変更等)の記録

- ④作業担当者及びその権限の確認

- ・手続の明確化と手続に従った実施及び作業担当者の識別、認証、権限付与の実施状況の確認

- ・アクセスの記録、保管と権限外作業の有無の確認

(5)消去・廃棄

- ①作業責任者の明確化

- ・個人データを保管・バックアップする際の作業責任者の明確化

- ②手続の明確化と手続に従った実施

- ・個人データを保管・バックアップする際の手続の明確化

※情報システムで個人データを処理している場合は、個人データのみならず、オペレーティングシステム(OS)やアプリケーションのバックアップも必要となる場合がある。

- ・定められた手続による保管・バックアップの実施

- ・個人データを保管・バックアップする場合の個人データの暗号化等の秘匿化

- ・暗号鍵やパスワードの適切な管理

- ・個人データを記録している媒体を保管する場合の施錠管理

- ・個人データを記録している媒体を保管する部屋、保管庫等の鍵の管理

- ・個人データを記録している媒体の遠隔地保管

- ・個人データのバックアップから迅速にデータが復元できることのテストの実施

- ・個人データのバックアップに関する各種事象や障害の記録

- ③作業担当者の識別、認証、権限付与

- ・個人データを保管・バックアップする作業担当者の、業務上の必要性に基づく限定

- ・IDとパスワードによる認証、生体認証等による作業担当者の識別

- ・作業担当者に付与する権限の限定(例えば、個人データをバックアップする場合、その作業担当者は個人データの内容を閲覧、変更する権限は必要ない)。

- ・個人データの保管・バックアップ業務を行う作業担当者に付与した権限(例えば、バックアップの実行、保管庫の鍵の管理等)の記録

- ④作業担当者及びその権限の確認

- ・手続の明確化と手続に従った実施及び作業担当者の識別、認証、権限付与の実施状況の確認

- ・アクセスの記録、保管と権限外作業の有無の確認

- ①作業責任者の明確化

- ・個人データを消去する際の作業責任者の明確化

- ・個人データを保管している機器、記録している媒体を廃棄する際の作業責任者の明確化

- ②手続の明確化と手続に従った実施

- ・消去・廃棄する際の手続の明確化

- ・定められた手続による消去・廃棄の実施

- ・権限を与えられていない者が立ち入れない建物等での消去・廃棄作業の実施

- ・個人データを消去できる端末の、業務上の必要性に基づく限定

- ・個人データが記録された媒体や機器をリース会社に返却する前の、データの完全消去(例えば、意味のないデータを媒体に1回又は複数回上書きする )。

- ・個人データが記録された媒体の物理的な破壊(例えば、シュレッダー、メディアシュレッダー等で破壊する )。

- ③作業担当者の識別、認証、権限付与

- ・個人データを消去・廃棄できる作業担当者の、業務上の必要性に基づく限定

- ・IDとパスワードによる認証、生体認証等による作業担当者の識別

- ・作業担当者に付与する権限の限定

- ・個人データの消去・廃棄を行う作業担当者に付与した権限の記録

- ④作業担当者及びその権限の確認

- ・手続の明確化と手続に従った実施及び作業担当者の識別、認証、権限付与の実施状況の確認

- ・アクセスの記録、保管、権限外作業の有無の確認

【必要かつ適切な安全管理措置を講じているとはいえない場合】

- 事例1)公開されることを前提としていない個人データが事業者のウェブ画面上で不特定多数に公開されている状態を個人情報取扱事業者が放置している場合

- 事例2)組織変更が行われ、個人データにアクセスする必要がなくなった従業者が個人データにアクセスできる状態を個人情報取扱事業者が放置していた場合で、その従業者が個人データを漏えいした場合

- 事例3)本人が継続的にサービスを受けるために登録していた個人データが、システム障害により破損したが、採取したつもりのバックアップも破損しており、個人データを復旧できずに滅失又はき損し、本人がサービスの提供を受けられなくなった場合

- 事例4)個人データに対してアクセス制御が実施されておらず、アクセスを許可されていない従業者がそこから個人データを入手して漏えいした場合

- 事例5)個人データをバックアップした媒体が、持ち出しを許可されていない者により持ち出し可能な状態になっており、その媒体が持ち出されてしまった場合

- 事例6)委託する業務内容に対して必要のない個人データを提供し、委託先が個人データを漏えいした場合